En el mundo de hoy, el mercado de ataques cibernéticos a los negocios tiene un gran alcance y éstos son cada vez más de un alto perfil y exitosos en su ejecución. Estamos viendo violaciones a la red resultantes de técnicas tan simples como robo de nombre de usuario y contraseña. En un par de casos recientes, los hackers se infiltraron en compañías enlistadas en Fortune 500 utilizando nombres de usuario y contraseñas robadas que les daba acceso a sistemas de punto de venta y datos de tarjetas de crédito que procesaban con los mismos. El ataque resultó en el robo de millones de números de tarjeta de crédito que rápidamente terminaron en el mercado negro. Recientemente, el New York Times reportó que tan sólo una de las organizaciones de crimen cibernético había robado 1200 millones de nombres de usuario y contraseña. Lo cual es escalofriante considerando que sólo existen 1800 millones de personas en línea a nivel mundial. Estas tenaces organizaciones criminales y algunos estados nacionales no son las únicas amenazas que enfrentamos. Aún empleados bien intencionados representan un riesgo sustancial que requiere de una migración. Un reporte de este año preparado por el despacho de seguridad Stroz Friedberg señaló que 87% de los gerentes senior admitieron cargar de manera regular archivos de trabajo a un correo electrónico personal o a una cuenta en la nube, mientras que el 58% de los usuarios admitió haber enviado de manera accidental información sensible a la persona equivocada.

Con Windows 10, estamos resolviendo de manera activa las amenazas modernas a la seguridad con avances que fortalecen la protección de la identidad y el control del acceso, protección de la información y resistencia a amenazas. Con esta versión, tendremos casi todo instalado para olvidarnos del uso de opciones de autenticación de un solo factor, como las contraseñas. Ofrecemos una prevención robusta a la pérdida de datos en la plataforma misma y, cuando se trata de amenazas en línea como malware, tendremos una gama de opciones para ayudar a que las empresas se protejan contra causas comunes de infección por malware en PCs.

Protección a la identidad y control del acceso

Para empezar, quisiera hablar sobre una solución que proporciona un enfoque muy moderno a las credenciales de identidad y usuario, algo que representa la siguiente generación de protección a la identidad. Hablé un poco de esto en mi último blog post del 30 de septiembre. Con esta solución, Windows 10 protege las credenciales del usuario cuando ocurre una violación en el centro de datos. Protege a los usuarios de robo cuando se comprometen los dispositivos y hace casi totalmente infructuosos los ataques de phishing a identidades. Es una solución que ofrece beneficios tanto a los negocios como a los consumidores, proporcionando toda la conveniencia de una contraseña junto con una seguridad que es verdaderamente de grado empresarial. Representa el destino de nuestro viaje para eliminar el uso de opciones de identidad con un solo factor como las contraseñas. Creemos que esta solución lleva a la protección de la identidad a un nuevo nivel, ya que toma la seguridad multifactor que hoy en día está limitada a soluciones como tarjetas inteligentes, creándolas dentro del mismo sistema operativo y dispositivo, eliminando la necesidad de periféricos adicionales de seguridad en hardware.

Una vez registrados, los dispositivos mismos se convierten en uno de los dos factores requeridos para la autenticación. El segundo factor será un PIN o biométrico, como una huella digital. Desde un punto de vista de seguridad, esto significa que un atacante necesitaría tener el dispositivo físico de un usuario –además de los medios para usar la credencial del usuario– lo cual requeriría acceso a la información de PIN o factor biométrico de los usuarios. Los usuarios podrán registrar cada uno de sus dispositivos con estas nuevas credenciales o podrán registrar un dispositivo único, como un teléfono móvil, que se convertirá de manera efectiva en su credencial móvil. Les permitirá iniciar sesión en todas sus PCs, redes y servicios Web siempre que estén cerca su teléfono móvil. En este caso, el teléfono, utilizando Bluetooth o Wi-Fi, se comportará como una tarjeta inteligente remota y ofrecerá una autenticación de dos factores, tanto para inicio de sesión local como de acceso remoto.

Si analizamos con mayor profundidad este componente de Windows 10 y vemos tras bambalinas, los equipos de TI y de seguridad encontrarán que las cosas tienen una apariencia muy familiar. La credencial misma puede ser una de dos cosas. Puede ser un par de claves generadas criptográficamente (claves privadas y públicas) por Windows mismo o puede ser un certificado proporcionado al dispositivo desde infraestructuras PKI existentes. Proporcionar estas dos opciones convierte a Windows 10 en una excelente opción para organizaciones con inversiones existentes en PKI y lo hace viable para escenarios Web y de consumidores en donde no es práctica una identidad respaldada por PKI. Active Directory, Azure Active Directory y Microsoft Accounts brindarán soporte a nuestra nueva solución de credenciales del usuario directo de la caja, así que cuando las empresas y consumidores utilicen los servicios en línea de Microsoft rápidamente podrán dejar de usar las contraseñas. Intencionalmente, se diseñó esta tecnología de tal manera que pudiera adoptarse de manera amplia en otras plataformas, la Web y otras infraestructuras.

La protección de identidades del usuario es tan sólo una parte de nuestro enfoque de protección a la identidad. La siguiente parte es proteger los tokens de acceso al usuario generados una vez que sus usuarios han sido autenticados. Hoy, estos tokens de acceso cada vez más están bajo ataque utilizando técnicas como Pass the Hash, Pass the Ticket, etc. Una vez que un atacante tiene esos tokens, pueden acceder a recursos al volver impersonal de manera efectiva la identidad del usuario sin necesitar las credenciales reales del mismo. Con frecuencia, esta técnica viene acompañada de amenazas persistentes avanzadas (APT) y, por tanto, es una técnica que definitivamente deseamos eliminar del repertorio de un atacante. Con Windows 10, nuestro objetivo es eliminar este tipo de ataques con una solución arquitectónica que almacene tokens de acceso al usuario dentro de un contenedor seguro que se ejecute encima de la tecnología Hyper-V. Esta solución evita que los tokens se extraigan de dispositivos aún en casos en donde el kernel mismo de Windows esté comprometido.

Protección a la información

Con Windows 10 se han logrado avances importantes en el frente de la identidad y encontrarán que estamos enfocados en la misma medida en la protección a la información. Veamos primero algunos datos que ayudarán a explicar en dónde estamos invirtiendo. BitLocker se ha vuelto una tecnología líder en la industria que protege datos mientras reside en un dispositivo; sin embargo, una vez que lo deja, ya no tiene protección. Para proteger datos cuando sale el dispositivo, proporcionamos servicios Azure Rights Management y la Administración de derechos de información (IRM) en Microsoft Office, lo cual típicamente requiere que el usuario opte por activar la protección. Esto deja a las compañías con una pequeña brecha, de tal forma que, si sus usuarios no son proactivos, es relativamente fácil que haya fugas accidentales de los datos corporativos. En Windows 10, resolvemos este problema con una solución de prevención a la pérdida de datos (DLP) que separa los datos corporativos y personales, ayudando a protegerlos utilizando contenedores. Creamos esta capacidad en la plataforma misma y la integramos dentro de la experiencia existente del usuario para permitir la protección sin las interrupciones vistas frecuentemente en otras soluciones. No habrá necesidad de que sus usuarios cambien modos o aplicaciones para proteger los datos corporativos, lo que significa que los usuarios podrán ayudar a mantener los datos seguros sin cambiar su comportamiento. La protección de los datos corporativos en Windows 10 permite la codificación automática de aplicaciones, datos, correo electrónico, contenidos de sitio Web y otra información sensible corporativa, ya que llega al dispositivo desde ubicaciones de la red corporativa. Y, cuando los usuarios crean nuevos contenidos originales, esta solución de protección a los datos los ayuda a definir los documentos que son corporativos y los que son personales. Si se desea, las compañías pueden designar incluso todos los nuevos contenidos creados en el dispositivo como corporativos por política. Además, políticas adicionales pueden permitir a las organizaciones evitar que se copien datos de contenidos corporativos a documentos no corporativos o ubicaciones externas en la Web, como las redes sociales.

Windows 10 proporciona una solución avanzada de protección a los datos para el escritorio, pero ¿qué pasa con los móviles? Esta solución proporcionará la misma experiencia en Windows Phone como la vemos en el escritorio de Windows y proporcionaremos interoperabilidad de tal manera que los documentos protegidos puedan accederse en varias plataformas. Un último punto sobre la protección a los datos en Windows 10 es que las organizaciones pueden definir las aplicaciones que tendrán acceso a los datos corporativos por medio de políticas. Llevamos esta capacidad a un nivel más alto y ampliamos estas políticas para solucionar requisitos VPN que muchos de ustedes han compartido con nosotros.

Al igual que usted, cuando estoy en el camino o trabajo en casa, necesito conectarme a datos y aplicaciones críticas para seguir siendo productivo. Al brindar soporte a usuarios remotos, los profesionales de TI buscan formas de limitar los riesgos asociados con la conectividad a VPN, particularmente con dispositivos BYOD. Al dar un espectro de opciones de control de VPN, Windows 10 ayuda desde tener una conectividad constante hasta especificar las aplicaciones particulares que pueden tener acceso vía la VPN. Las listas de aplicaciones permitidas y no permitidas dejarán que los profesionales de TI puedan definir las que están autorizadas para acceder a la VPN y se podrán administrar mediante soluciones MDM para aplicaciones tanto de escritorio como universales. Para los administradores que requieran un control más detallado, pueden restringir aún más el acceso por medio de puertos o direcciones IP específicos. Estas mejoras permiten a los profesionales de TI empresariales equilibrar la necesidad de acceso, con la de seguridad y control.

Resistencia a las amenazas

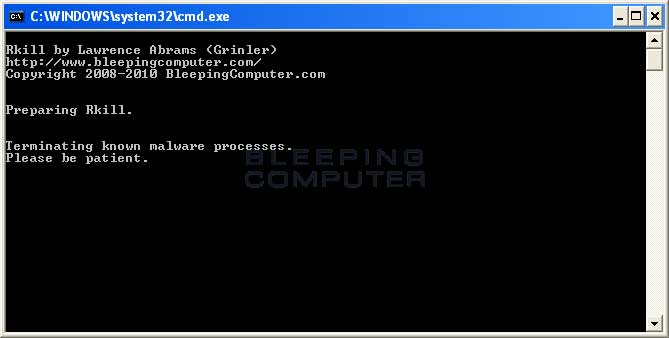

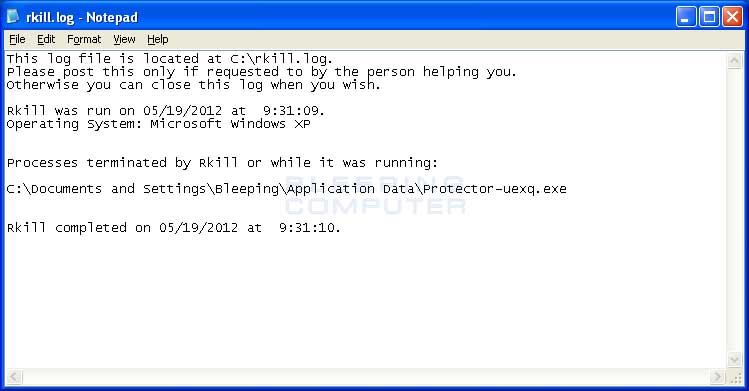

Además, Windows 10 proporciona a las organizaciones la capacidad de bloquear dispositivos, permitiendo una resistencia adicional contra amenazas y malware. Debido a que, con frecuencia, los usuarios instalan malware de manera inadvertida en sus dispositivos, Windows 10 resuelve esta amenaza al sólo permitir aplicaciones confiables, lo que significa que son aplicaciones certificadas utilizando un servicio de certificación proporcionado por Microsoft, que se ejecutará en dispositivos especialmente configurados. El acceso al servicio de certificación estará controlado utilizando un proceso de selección similar a la forma en que controlamos el acceso a publicaciones ISV en Windows Store y el OEM bloqueará los dispositivos mismos. El proceso de bloqueo que utilizarán los OEMs es similar a lo que hacemos con los dispositivos Windows Phone. Las organizaciones tendrán la flexibilidad de elegir las aplicaciones que son confiables –tan sólo las aplicaciones que sean certificadas por ellos mismos, especialmente aplicaciones certificadas de ISVs, aplicaciones de Windows Store o todas las anteriores. A diferencia de Windows Phone, también se pueden incluir aplicaciones de escritorio (Win32), lo que significa que cualquier cosa que se ejecute en el escritorio de Windows también se puede ejecutar en estos dispositivos. En última instancia, estas capacidades de bloqueo en Windows 10 proporcionan a los negocios una herramienta efectiva en la lucha contra amenazas modernas y esto trae aparejado la flexibilidad para que funcione dentro de la mayoría de los ambientes.

Existen muchas otras cosas que me encantaría hablar sobre el frente de la seguridad. Y espero colocar más blogs sobre diferentes funciones y mejoras a la seguridad cuando ya estén integradas a los productos. Continúe al pendiente de más información de mi parte sobre las formas en las que estamos trabajando para que Windows 10 sea un gran producto para los negocios. Y, mientras tanto, si no lo han hecho aún, verifiquen la Vista técnica previa de Windows 10 y dígannos lo que piensan.